本文用来水暑假的研究性学习报告

摘要 本文给出了一种基于 HFish 的网络威胁捕捉与诱骗系统的简单搭建模式,并通过此系统捕捉了当今互联网上的部分网络攻击,通过这些数据进行简单的整理分析,透漏出网络中的潜在威胁。

关键词 网络安全 黑客攻击 网络攻防 密码破译

研究背景

作为一个小型个人网站的站主,可能并不会感觉到自己的网站被扫描与攻击,但实际上,互联网中有不少潜在的威胁。网站在明处,潜在威胁在暗处,并不容易对潜在威胁做定性定量分析,所以就需要威胁捕捉与诱骗系统通过模仿真实网站的行为,捕捉潜在的网络威胁,并进行统计分析。

研究内容

通过 蜜罐 技术对互联网上的潜在威胁进行捕捉和分析。

蜜罐 技术本质上是一种对攻击方进行 欺骗的技术,通过布置一些作为 诱饵的主机、网络服务 或者 信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行 捕获 和 分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

框架设计

graph LR

蜜罐-SSH --- 节点端-A

蜜罐-FTP --- 节点端-A

蜜罐-MySQL --- 节点端-A

蜜罐-Telnet --- 节点端-B

蜜罐-WordPress --- 节点端-B

蜜罐-其他 --- 节点端-B

节点端-A --- 控制端

节点端-B --- 控制端蜜罐 – 指虚假伪造的服务端程序,用于模拟不同服务类型。

节点端 – 接受控制端的控制并负责构建蜜罐服务。

控制端 – 生成和管理节点端,并接收、分析和展示节点端回传的数据。

实现方法与步骤

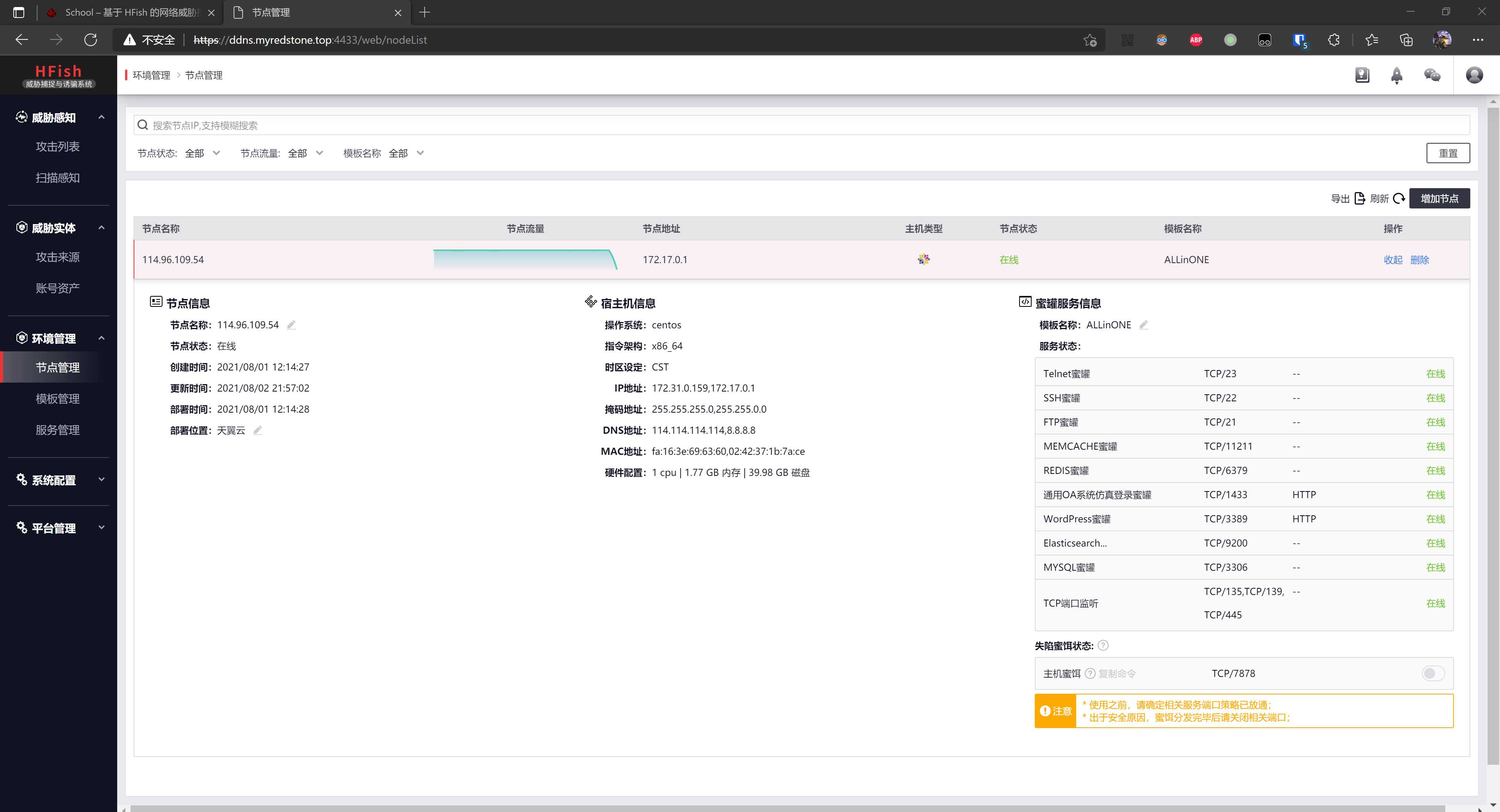

- 使用 天翼云 服务器搭建节点端

- 使用 群晖 Docker 搭建控制端

- 配置 HFish 并开始诱捕

出现的问题与解决过程

受到群晖性能限制,加上 HFish 默认使用的数据库性能低下,导致控制端在运行一段时间后进入无响应状态,解决办法是不使用 HFish 的默认数据,而是通过 Docker 网桥连接到装有 MySQL 的容器,通过 MySQL 管理记录。

项目创新点

运用网络威胁捕捉与诱骗技术使网站可以提前预知潜在网络威胁,提前部署防护。

研究结果

实物展示

结果分析

-

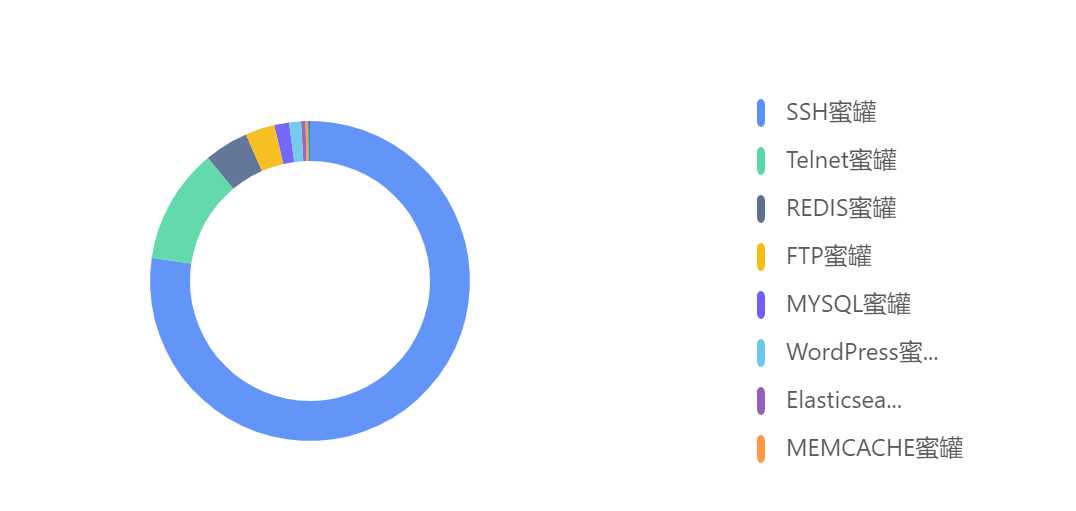

各蜜罐被攻击次数占比

-

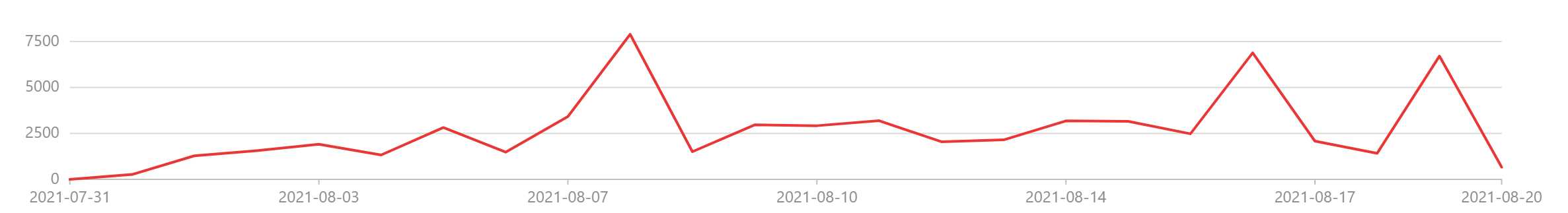

捕捉期间攻击趋势

-

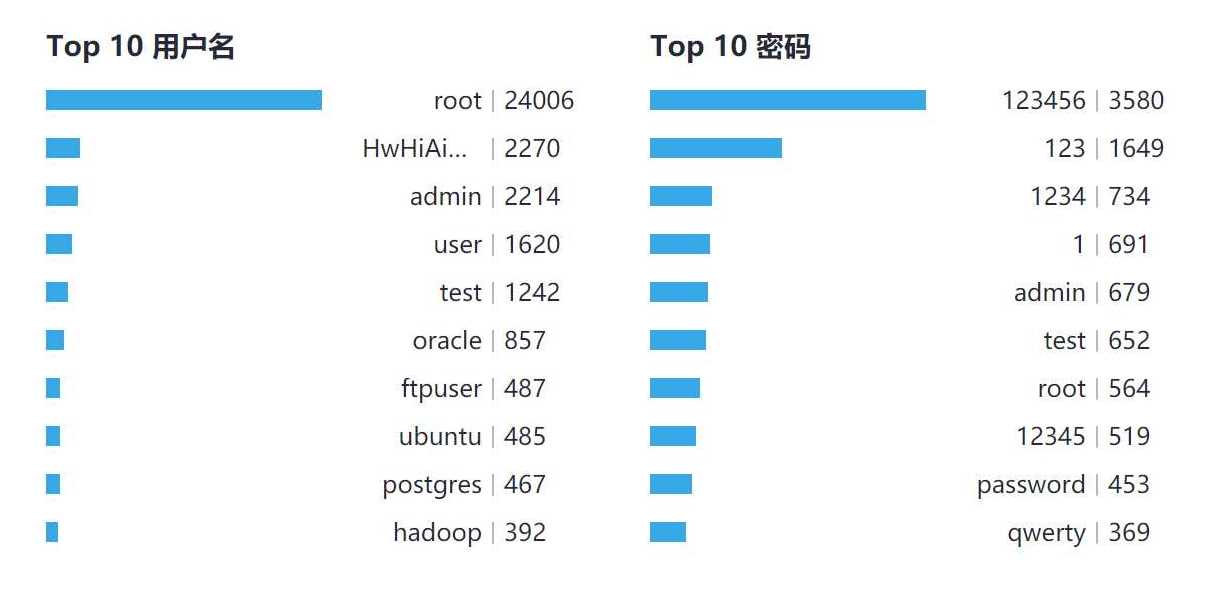

常见试探账户

-

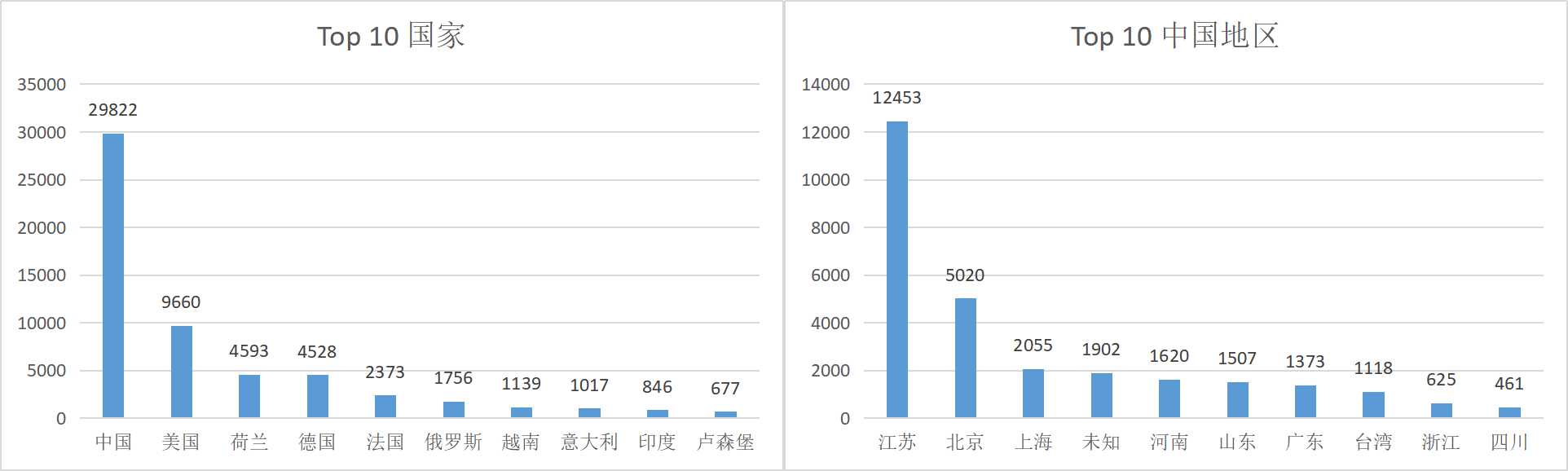

攻击来源地理位置

结论

攻击数量是真 TM 多

本次捕捉从 8月1日 到 8月20日 一共 20 天时间,一共被扫描攻击了上万次,可以看出互联网上的潜在威胁的严重性, SSH 服务最容易被盯上。通过账户可以了解到一些不安全的用户名和密码。受到节点服务器地理位置影响,本次捕捉到的攻击源主要来自国内。

这些数据提醒我们用户名和密码一定不能使用默认值,要加强密码的复杂度,要关闭不需要的服务与端口,设置好服务器防火墙。看似平静的互联网背后,有无数的人虎视眈眈的盯着我们的服务器,网络威胁捕捉与诱骗系统可以让我们形象的看到他背后的威胁。

参考文献

[1] Docker Documentation. docker.readthedocs.org. 2014-01-04.

[2] HFish Documentation. hfish.io.

[3] Synology Knowledge Center – Docker www.synology.com.

[4] Synology Knowledge Center – Virtual Machine Manager www.synology.com.